Los cibercriminales continúan explotando documentos de Word y Excel como puertas de entrada a redes corporativas

Los ciberdelincuentes no han abandonado los métodos tradicionales. En pleno 2025, los ataques que utilizan documentos de Microsoft Office como vector inicial siguen siendo una de las formas más efectivas para comprometer sistemas, robar credenciales o distribuir malware. Word y Excel, herramientas omnipresentes en entornos corporativos, vuelven a estar en el centro del debate de ciberseguridad.

Según investigaciones recientes de la plataforma especializada ANY.RUN, tres amenazas concretas siguen activas este año y representan un riesgo real para las organizaciones. Su éxito radica en una combinación de ingeniería social, vulnerabilidades no parcheadas y nuevas técnicas para evadir la detección.

Phishing en documentos Office: una táctica vigente

Los correos electrónicos con archivos adjuntos maliciosos en formato Office continúan siendo una vía habitual de ataque. La confianza que generan los archivos .docx o .xlsx es aprovechada por los atacantes, que los presentan como facturas, presupuestos o documentos de RRHH.

Estos archivos suelen incluir enlaces a páginas falsas de Microsoft 365 o portales internos de empresa, donde se recopilan credenciales sin levantar sospechas. En muchos casos, las páginas de phishing están tan bien elaboradas que solo herramientas especializadas, como las sandbox interactivas, permiten detectar las señales de alerta.

Un elemento cada vez más común es la inclusión de códigos QR maliciosos dentro de los documentos. Estos códigos llevan a las víctimas a sitios fraudulentos o incluso inician descargas directas de malware al ser escaneados con un móvil.

CVE-2017-11882: el exploit que resiste al paso del tiempo

La vulnerabilidad identificada como CVE-2017-11882 es un ejemplo claro de cómo los entornos desactualizados continúan siendo explotados. Este fallo afecta al antiguo Editor de Ecuaciones de Office, presente en versiones anteriores al refuerzo de seguridad de Microsoft.

Con tan solo abrir un archivo de Word, el exploit se activa sin intervención del usuario. En campañas recientes, se ha utilizado para distribuir Agent Tesla, un malware especializado en el robo de información sensible.

A pesar de haber sido corregida hace años, esta vulnerabilidad sigue siendo utilizada porque muchos sistemas siguen sin aplicar los parches correspondientes, especialmente en entornos corporativos complejos o con infraestructuras heredadas.

Follina (CVE-2022-30190): ataques sin macros ni clics

Descubierta en 2022, la vulnerabilidad Follina continúa activa y representa una de las amenazas más graves. Permite la ejecución remota de código al simplemente abrir un documento de Word.

Follina explota el componente MSDT (Microsoft Support Diagnostic Tool) para ejecutar scripts maliciosos, habitualmente de PowerShell. No requiere la activación de macros ni acciones adicionales del usuario, lo que la hace especialmente peligrosa.

ANY.RUN ha identificado casos en los que Follina se combina con técnicas de esteganografía, ocultando malware dentro de imágenes que luego son procesadas sin levantar alarmas visibles. Esta técnica añade una capa de sofisticación y dificulta la detección por parte de herramientas convencionales.

Consejos para protegerse

Ante este panorama, los expertos recomiendan una serie de medidas:

- Limitar el acceso a documentos externos y establecer políticas claras de manejo de archivos.

- Desactivar funciones heredadas de Office, como los macros o el Editor de Ecuaciones.

- Actualizar frecuentemente el software en todos los equipos, incluyendo parches de seguridad.

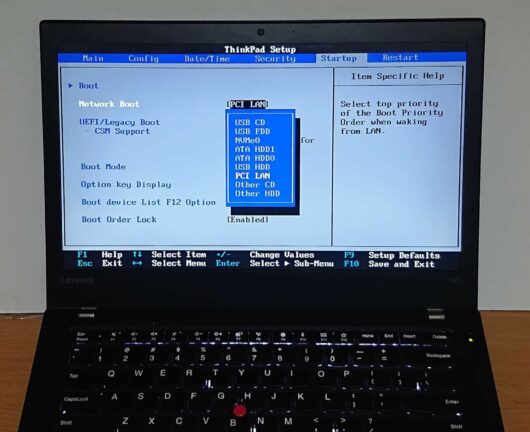

- Analizar los archivos sospechosos en entornos controlados antes de abrirlos en sistemas de producción.

Además, la incorporación de herramientas de análisis en tiempo real, como las sandbox interactivas, permite a los equipos de seguridad anticiparse a los ataques, detectar patrones maliciosos y prevenir incidentes antes de que se materialicen.

Un frente en expansión: la amenaza móvil

El uso de técnicas similares en dispositivos móviles, especialmente a través de APK maliciosos o enlaces de phishing, ha llevado a que plataformas como ANY.RUN amplíen su soporte al análisis de amenazas en Android. Esta evolución es clave para proteger un entorno digital cada vez más híbrido y conectado.

Conclusión: Las amenazas en documentos de Office siguen tan activas como siempre. Aunque muchas se basan en técnicas conocidas, su eficacia sigue demostrando que la prevención, la formación y el uso de herramientas de análisis avanzadas son esenciales para mantener la seguridad en el entorno corporativo actual.